Autoruntól sújtva

Autoruntól sújtva

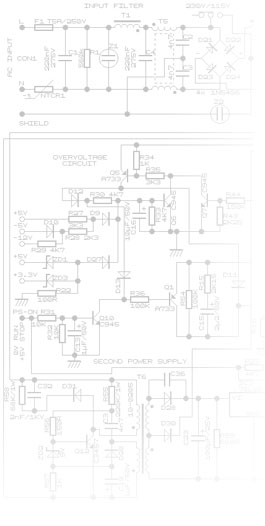

ESET vírusstatisztika

Egyre több számítógépes vírus használja ki a Windows automatikus futtatás lehetőségét, a legtöbb fertőzésért felelős Conficker stopposként utazik az autorun típusú károkozók hátán.

Egyre több számítógépes vírus használja ki a Windows automatikus futtatás lehetőségét, a legtöbb fertőzésért felelős Conficker stopposként utazik az autorun típusú károkozók hátán. Az ESET minden hónapban összeállítja a Magyarországon terjedő számítógépes vírusok toplistáját, melynek elemzése mindig tanulsággal szolgálhat a felhasználók számára. Az ESET februári magyar toplistája első helyén tavaly október óta a Win32/Conficker áll, amely eddig leggyakrabban az operációs rendszer frissítésének hiányát és a gyenge admin jelszavakat kihasználva terjedt.

A Conficker azonban egyre többször kerül a számítógépre úgy, hogy egy másik, a Windows automatikus futtatási lehetőségét kihasználva terjedő kártevő tölti le az internetről. Miután az autorun típusú vírus megfertőzte a külső eszköz automatikus indítófájlját, az USB kulcs számítógépbe való illesztésekor már a Conficker is letöltődik az internetről, és megfertőzi a számítógépet.

A Conficker azonban nem egyedi példa, úgy tűnik, hogy a bűnözők előszeretettel használják ki, hogy a legtöbb felhasználó nem tiltja le az automatikus futtatást a Windows operációs rendszerek alatt. A februári toplistán így több olyan kártevő található, mely ezt a funkciót használja ki. Az ESET szakértői szerint éppen ezért fontos, hogy a felhasználók megtanulják letiltani, hogy a Windows automatikusan lejátssza a külső eszközök - például USB kulcsok - tartalmát, amikor azokat csatlakoztatják a számítógéphez.

A lista második helyét az online játékok jelszavainak megszerzésére és továbbítására specializálódott Win32/PSW.OnLineGames.NNU trójai tartja. Ez a kártevő billentyűleütés-naplózóval (keylogger) rendelkezik, és gyakran rootkit komponense is van, ami jelentősen megnehezíti a kártevő detektálását.

A jól ismert szereplők mellett pedig ezúttal is találunk egy újoncot a tízes listán, ez pedig a Win32/AutoRun.IRCBot trójai, amely a megtámadott gépen a Windows könyvtárban egy állományt hoz létre, majd a Registryben gondoskodik annak automatikus lefuttatásáról. Működése során hátsó ajtót nyit a megtámadott számítógépen, ezzel pedig veszélyezteti a felhasználó adatait, jelszavait.

2010 februárjában az alábbi 10 károkozó terjedt a legnagyobb számban hazánkban. Ezek együttesen 28,26%-ot tudtak a teljes tortából kihasítani maguknak.

A jelenleg legelterjedtebb kártevők a következők:

1. Win32/Conficker féreg

Elterjedtsége a februári fertőzések között: 6,50%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos vírusvédelmi webcím is elérhetetlenné válik a megfertőzött számítógépen.

A számítógépre kerülés módja: változattól függően a felhasználó maga telepíti, vagy pedig egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat hordozható külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/virus/conficker-aa

2. Win32/PSW.OnLineGames trójai

Elterjedtsége a februári fertőzések között: 4,08%

Működés: Ez a kártevőcsalád olyan trójai programokból áll, amelyek billentyűleütés-naplózót (keylogger) igyekeznek gépünkre telepíteni. Gyakran rootkit komponense is van, amelynek segítségével igyekszik állományait, illetve működését a fertőzött számítógépen leplezni, eltüntetni. Ténykedése jellemzően az online játékok jelszavainak begyűjtésére, ezek ellopására, és a jelszóadatok titokban történő továbbküldésére fókuszál. A távoli támadók ezzel a módszerrel jelentős mennyiségű lopott jelszóhoz juthatnak hozzá, amelyeket aztán alvilági csatornákon továbbértékesítenek.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/psw-onlinegames-nnu

3. INF/Autorun vírus

Elterjedtsége a februári fertőzések között: 3,72%

Működés: Az INF/Autorun egyfajta gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul.

A számítógépre kerülés módja: fertőzött adathordozókon (akár MP3-lejátszókon) terjed.

Bővebb információ: http://www.eset.hu/virus/autorun

4. Win32/Agent trójai

Elterjedtsége a februári fertőzések között: 3,70%

Működés: Ezzel a gyűjtőnévvel azokat a rosszindulatú kódokat jelöljük, amelyek a felhasználók információit lopják el. Jellemzően ez a kártevőcsalád mindig ideiglenes helyekre (például Temp mappa) másolja magát, majd a rendszerleíró-adatbázisban elhelyezett Registry kulcsokkal gondoskodik arról, hogy minden rendszerindításkor lefuttassa saját kódját. A létrehozott állományokat jellemzően .dat, illetve .exe kiterjesztéssel hozza létre.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/agent

5. Win32/Injector trójai

Elterjedtsége a februári fertőzések között: 2,46%

Működés: A Win32/Injector trójai olyan Registry bejegyzéseket, illetve külön állományokat hoz létre a számítógép megfertőzésekor, amelyek egy esetleges újraindítást (bootolást) követően aktivizálják a kártevő kódját és gondoskodnak annak automatikus lefuttatásáról. A Windows System32 mappájában (alapértelmezés szerint C:\Windows\System32) található wsnpoem, illetve ntos.exe árulkodó jel lehet. A megtámadott gépen hátsó ajtót nyit, és a newvalarsrent.ru weboldalhoz csatlakozik, ahonnan további fájlokat próbál meg letölteni. Rootkit komponenssel is rendelkezik, működése során fájlokat rejt el a fájlkezelő alkalmazások elől (pl. EXPLORER, FAR MANAGER), még akkor is, ha ezek nincsenek ellátva rejtett attribútummal.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/injector-k

6. INF/Conficker vírus

Elterjedtsége a februári fertőzések között: 2,21%

Működés: Böngészés során, amennyiben az autorun.inf fájl valamely egység főkönyvtárába kerül, a betöltő eléri, hogy a kártevő kódja induljon el. Vagyis az INF/Confickernek az a szerepe, hogy betöltse magát a Win32/Conficker kártevőt.

A számítógépre kerülés módja: fertőzött weblapról, vagy külső eszközön keresztül.

Bővebb információ: http://www.eset.hu/virus/conficker

7. Win32/VB.EL féreg

Elterjedtsége a februári fertőzések között: 1,89%

Működés: A VB.EL (vagy más néven VBWorm, SillyFDC) féreg hordozható adattárolókon és hálózati meghajtókon terjed. Fertőzés esetén megkísérel további káros kódokat letölteni az 123a321a.com oldalról. Automatikus lefuttatásához módosítja a Windows Registry HKLM,SOFTWARE\Microsoft\Windows\CurrentVersion\Run bejegyzését is. Árulkodó jel lehet a sal.xls.exe állomány megjelenése a C: és minden további hálózati meghajtó főkönyvtárában.

A számítógépre kerülés módja: fertőzött adattároló (USB kulcs, külső merevlemez stb.) csatlakoztatásával terjed.

Bővebb információ: http://www.eset.hu/virus/vb-el

8. Win32/Autorun.IRCBot féreg

Elterjedtsége a februári fertőzések között: 1,43%

Működés: Az interneten vagy lokális hálózaton terjedő kártevők elsődleges célja, hogy egy másik számítógépet fertőzzenek meg. Nincs ez másként a Win32/AutoRun.IRCBot trójai esetében sem, amely a megtámadott gépen a Windows könyvtárban egy állományt hoz létre, majd a Registryben gondoskodik annak automatikus lefuttatásáról. Működése során hátsó ajtót is nyit a megtámadott számítógépen. Ezzel a támadók teljes mértékben átvehetik a számítógép felügyeletét, így akár alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

A számítógépre kerülés módja: fertőzött weblapról vagy külső eszközön keresztül.

Bővebb információ: http://www.eset.hu/virus/autorun-ircbot-aj

9. Win32/TrojanDownloader.Bredolab.AA trójai

Elterjedtsége a februári fertőzések között: 1,29%

Működés: A Win32/TrojanDownloader.Bredolab.AA egy olyan trójai program, mely távoli oldalakról további kártékony kódokat tölt le és hajt végre. Futása közben a Windows, illetve a Windows/System32 mappákba igyekszik új kártékony állományokat létrehozni. Emellett a Registry adatbázisban is bejegyzéseket manipulál, egészen pontosan kulcsokat készít, illetve módosít a biztonságitámogatás-szolgáltató (SSPI - Security Service Provider Interface) szekcióban. Ez a beállítás felel eredetileg a felhasználó hitelesítő adatainak továbbításáért az ügyfélszámítógépről a célkiszolgálóra.

A számítógépre kerülés módja: a felhasználó tölti le és futtatja.

Bővebb információ: http://www.eset.hu/virus/trojandownloader-bredolab-aa

10. WMA/TrojanDownloader.GetCodec.gen trójai

Elterjedtsége a februári fertőzések között: 0,98%

Működés: Számos olyan csalárd módszer létezik, melynél a kártékony kódok letöltésére úgy veszik rá a gyanútlan felhasználót, hogy ingyenes és hasznosnak tűnő alkalmazást kínálnak fel neki letöltésre és telepítésre. Az ingyenes MP3 zenéket ígérő program mellékhatásként azonban különféle kártékony komponenseket telepít a Program Files\VisualTools mappába, és ezekhez tucatnyi Registry bejegyzést is létrehoz. Telepítése közben és utána is kéretlen reklámablakokat jelenít meg a számítógépen.

A számítógépre kerülés módja: a felhasználó maga telepíti.

Bővebb információ: http://www.eset.hu/virus/trojandownloader-getcodec-gen